Nel Weekend di Pasqua del 1986, dal 28 al 30 Marzo, giusto 30 anni fa, il ministero della difesa francese andò in subbuglio. Il super computer Cray 1B, utilizzato a scopi militari, era stato ripetutamente violato da sconosciuti hacker.

Anche se alla caduta del muro di Berlino mancavano solo tre anni, eravamo ancora nel pieno della guerra fredda, e un accesso abusivo ad un sistema che custodiva così tanti segreti scatenò la reazione immediata dei servizi segreti, e non solo francesi.

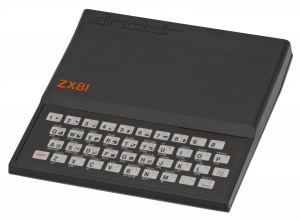

Si scoprì abbastanza rapidamente che il Cray 1B, l’elegante mostro da 5.5 tonnellate, 115kW di assorbimento, raffreddato a freon e con ben 1 Mword di memoria centrale, non era stato oggetto dell’attenzione di ipertecnologiche spie venute dal freddo, bensì di un gruppo di ragazzini armati solo di uno Spectrum ZX-81 e di un modem.

Il Sinclair ZX-81 nei primi anni ’80 era uno dei più famosi e diffusi home computer. Venduto anche in scatola di montaggio, era dotato di ben 1kByte di memoria RAM (sia pur espandibile) e di 8 kByte di Ram, evoluzione dello ZX-80, il primo home computer low-cost, da cui aveva ereditata la classica (e scomodissima) tastiera a membrana.

Come era stato profetizzato solo pochi anni prima del film War Games, dei ragazzini riuscivano concretamente ad accedere a sistemi che, nell’immaginario collettivo, dovevano essere superprotetti e ipderdifesi. Solo che questa volta il fatto era reale, e non una funzione cinematografica. Fortunatamente i ragazzi anziché avviare il sottoprogramma Guerra Termonucleare Globale, si erano solo divertiti a gironzolare per il sistema ed a lasciare una firma del loro passaggio.

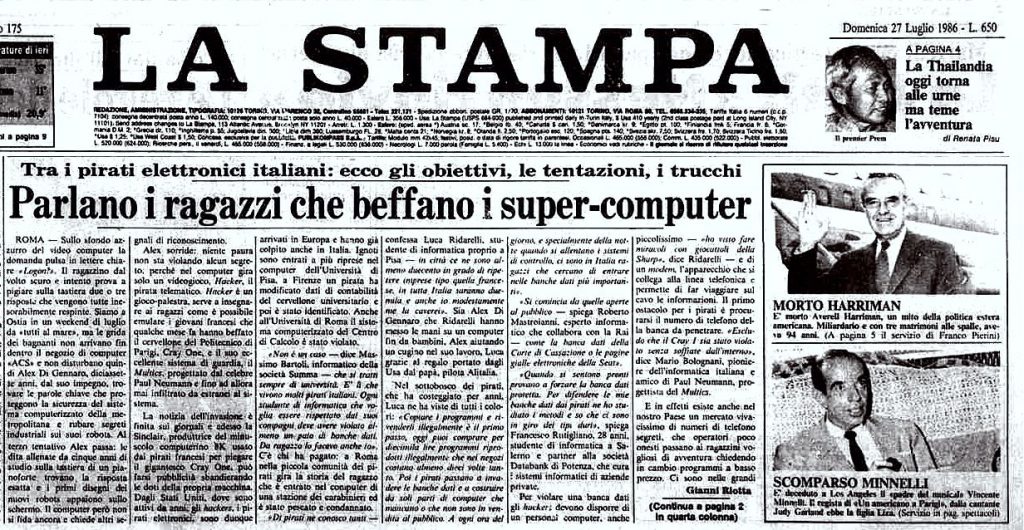

La notizia si diffuse, con molto scalpore, nel luglio successivo, e tutti i giornali italiani affrontarono diffusamente l’argomento.

In quel contesto mi chiamò un amico giornalista, per chiedermi se fossi disponibile a farmi intervistare da un collega de La Stampa che stava scrivendo un pezzo sulla vicenda. Il giornalista in questione era un Gianni Riotta agli esordi della sua carriera, che aveva un mare di domande e tantissima curiosità. L’intervista durò oltre un’ora, e anche se nella stesura pubblicata mi viene attribuita una frase che stona fortemente con le mie modalità espressive, molti dei concetti espressi nell’articolo sono quelli di cui abbiamo largamente chiacchierato.

Anche se il cosiddetto hacking etico – contrapporto alla logica di chi accede invece per fare danni – esisteva già da tempo, questo è stato il primo evento a raggiungere un livello così altro di notorietà, anche per la assoluta semplicità degli strumenti usati per portarlo a termine.

Il mondo stava cambiando.